Colaboração multissetorial, tendências globais, peculiaridades do Brasil e um panorama do cenário de cibersegurança foram temas de uma densa sessão, no painel Cibersegurança como política pública no Futurecom 2025. Além de visões abrangentes e aprofundadas, foi uma oportunidade de esclarecer as atualizações na Política Nacional de Cibersegurança, assim como na Estratégia Nacional de Cibersegurança (E-Ciber), que se refere aos aspectos táticos.

A atualização da E-Ciber é a segunda versão de uma iniciativa de 2020. As diretrizes foram propostas pelo Comitê Nacional de Cibersegurança, que reúne 25 instituições governamentais, acadêmicas, empresariais e sociais.

Jordan Silva de Paiva, diretor de projetos, infraestrutura e inclusão digital do Ministério das Comunicações (MCom) destacou que a E-Ciber busca estabelecer cooperação sistemática entre governo e setor privado.

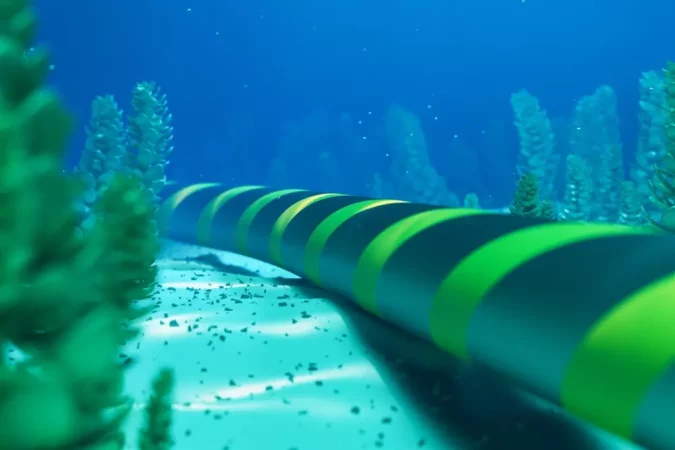

Ele explicou que o Ministério foca na proteção de eixos da infraestrutura, como cabos submarinos, backbones nacionais, e agora, datacenters. Embora a proteção da infraestrutura seja prioridade, Paiva lembrou que o menor indicador de maturidade de cibersegurança se refere a letramento digital. “É o elo mais fraco. Precisamos de muita atenção à capacitação”, disse.

Andrey Nunes, gerente de obrigações e controle de qualidade da Anatel, destacou a colaboração multissetorial do CN-Ciber. Segundo Nunes, há uma preocupação especial da agência com os ISPs de menor porte. “Os pequenos provedores e startups são importantes em uma estratégia nacional. Trabalhamos com o ITA no sentido de buscar tecnologias emergentes para atenuar as lacunas e entregar ferramentas (de segurança)”, contou.

Ameaças em busca dos elos mais fracos

Xavier Piednoir, diretor internacional do ETSI (Instituto Europeu de Padronização em Telecomunicações) revelou uma grande preocupação com os dispositivos domésticos. Ainda que os processos de homologação busquem evitar a proliferação de produtos com autenticação fraca e cheios de vulnerabilidades, as práticas de uso põem tudo a perder. “As pessoas compram roteadores ou câmeras e começam a usar sem atualizar o firmware ou trocar a senha default”, exemplificou.

Particularmente no Brasil, muitos produtos feitos para o mercado doméstico, normalmente de menor custo, são adotados em pequenas empresas ou unidades de negócio distribuídas. Embora esses equipamentos não sejam considerados parte da infraestrutura e dos sistemas de dados críticos, servem como porta de entrada. “Os criminosos atacam os dispositivos não porque querem os seus dados. O objetivo é ganhar acesso, ou instalar software malicioso. Como tudo está conectado, em algum momento isso será usado para comprometer a operação e a segurança da informação”, notou Demi Getschko, diretor-presidente do Comitê Gestor da Internet (NIC.br).

O ETSI trabalha com fabricantes e distribuidores para estabelecer premissas de segurança nos produtos básicos. Ele defendeu que, mesmo nessa faixa, é preciso incluir funcionalidades como autenticação e limpeza de dados. Outro ponto é fazer com que os fornecedores apoiem o descarte seguro após a vida útil do equipamento. “Essas premissas têm que abranger vários países”, acrescentou.

“Temos preocupação com os riscos relacionados a terceiros e precisamos também olhar mais para nossos próprios ambientes”, reconheceu Andrea Thomé, especialista do conselho de cibersegurança da Womcy e mediadora do painel.

Nunes lembrou que o Regulamento de Segurança Cibernética Aplicada ao Setor de Telecomunicações (R-Ciber), da Anatel, teve uma atualização, também em agosto, com a inclusão de operadores de cabos, serviços móveis e transporte de dados. Neste momento, outra alteração está em consulta pública. Entre as propostas, passa a se exigir alinhamento ao R-Ciber para instalação de equipamentos e o regulamento passa a abranger os datacenters e serviços em nuvem.

Embora os dispositivos de acesso (roteadores domésticos, câmeras IP etc.) passem por homologação, o gerente da Anatel reconhece o desafio de agregar segurança às instalações do usuário final. “Para se ter um ecossistema seguro, do núcleo da rede aos pontos de acesso, são necessários cuidados como não permitir que o equipamento funcione sem substituição da senha default”, exemplificou.

A receptividade da população no Brasil a serviços digitais de governo, bancos e outros provedores é desproporcional à maturidade em cibersegurança. “Temos bons especialistas e iniciativas nacionais. Mas o uso massivo, sem os cuidados de segurança, torna o país atrativo a ataques”, advertiu Getschko.

Junto às lacunas na percepção de risco e nas condutas dos usuários residenciais e em pequenas empresas, Jordan Paiva observou que há ainda uma base de dispositivos que não passaram pela homologação. Além disso, mesmo que se exijam funcionalidades de segurança e correção de vulnerabilidades, garantir as atualizações durante o ciclo de vida dos produtos é um ponto complicado.

Andrey Nunes destacou que o setor de telecomunicações tem tradição em normatizações e colaboração global. “A UIT (União Internacional para Telecomunicações) tem um grupo específico de segurança. Mas há muitas assimetrias e ambientes heterogêneos (em termos de resiliência a ataques) em cada região”, ponderou.

O diretor do MCom mencionou que uma das prioridades neste momento é verificar o nível de maturidade nos setores mais críticos e orientar a tomada de medidas básicas.

Andrea Thomé valoriza a colaboração entre reguladores e grandes operadoras de diferentes países e regiões, mas ressalta a necessidade de maior articulação entre as organizações públicas e privadas. “Em muitas empresas ainda há a ideia de manter os incidentes em sigilo. Os atacantes, por sua vez, compõem ‘comunidades’ com muita troca de informações”, comparou.

O diretor do NIC.br reforçou a garantia de anonimato às denúncias feitas ao Cert.br (Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança). A coleta de notificações sobre violações, tentativas e suspeitas comunicadas pelos usuários complementa uma rede de honey pots (máquinas propositalmente expostas para atrair e entender os ataques). Evidentemente, à medida que essas informações circulam, se reduz o alcance de determinada modalidade de ataque.

Cabos submarinos e fluviais

Mesmo nos piores casos de desastres naturais ou sabotagens aos núcleos da infraestrutura, o risco de um incidente com impacto nacional é relativamente implausível. “O TCP/IP e a Internet foram desenhados para manter a comunicação por qualquer rota e por qualquer meio”, relembrou o gerente da Anatel. Além das redundâncias no backbone terrestre das operadoras de atuação nacional, a cobertura satelital e outros meios atenuam a possibilidade de um apagão generalizado.

O Brasil é também um dos países com mais sistemas autônomos de Internet. Segundo o diretor do Comitê Gestor, essa fragmentação acrescenta resiliência.

Demi Getschko informou que uma parcela relativamente pequena dos ataques vem de domínios “. br”. Ele mencionou que o ponto de troca de tráfego de São Paulo é o maior do mundo. O segundo maior PPT nacional é o de Fortaleza, pela concentração de cabos submarinos. Jordan Paiva mencionou que o MCom hoje busca fomentar a distribuição geográfica desses grandes meios de acesso.

O diretor do MCom contou que os maiores ofensores à integridade física dos cabos submarinos são redes de pesca e âncoras de embarcações. “Há lendas de que, além das sabotagens, o grande risco seriam os tubarões perturbados pelo (suposto) campo eletromagnético”, ironizou.

Ele lembrou que, além dos grandes dutos de tráfego internacional, o projeto Norte Conectado prevê cabos subaquáticos instalados ao longo dos rios.

Getschko explicou que hoje a tecnologia facilitou o lançamento de cabos, o que possibilita esquemas de redundância que agregam tolerância às falhas, sem interrupção das transmissões.